Llave MX promete revolucionar la gestión de trámites digitales en México, pero su implementación tiene serios retos de ciberseguridad que podrían comprometer datos sensibles. Descubre por qué y cómo solucionarlos.

El 27 de enero de 2025, llegó a la Comisión Nacional de Mejora Regulatoria (CONAMER) el Acuerdo por el que se expiden los Lineamientos para la Implementación y Operación de Llave MX, un paso trascendental en la transformación digital del Gobierno Federal de México. Este sistema promete facilitar la autenticación única para acceder a trámites y servicios gubernamentales. Sin embargo, tras analizar tanto el documento del acuerdo como su manual técnico de integración en sistemas de las diferentes entidades gubernamentales, emergen importantes problemas de ciberseguridad que podrían comprometer su éxito y la confianza ciudadana.

Llave MX tiene como objetivo convertirse en un sistema universal de autenticación, reduciendo burocracia y tiempo en la gestión de trámites gubernamentales. Este mecanismo, basado en la CURP y respaldado por factores de autenticación adicionales como la e.firma y el pasaporte, busca unificar el acceso a servicios mediante un inicio de sesión único.

El acuerdo establece dos niveles de seguridad:

Esta propuesta es, sin duda, innovadora, pero la innovación no es suficiente sin una base sólida de seguridad.

Como desarrollador y especialista en ciberseguridad, analicé tanto el manual de integración como los lineamientos y encontré problemas serios que deben atenderse antes de que el sistema sea adoptado masivamente. Estos son los principales:

El manual técnico propone usar solicitudes GET para redirigir al usuario, enviando datos como el client_id, state y redirect_url en la URL. Esto abre la puerta a:

Llave MX no incorpora Proof Key for Code Exchange (PKCE), una medida estándar en OAuth 2.0 para evitar que códigos de autorización interceptados puedan ser reutilizados por atacantes.

Los lineamientos no detallan cómo las plataformas integradoras deben manejar los tokens de acceso y renovación. Esto es crítico, ya que:

localStorage o cookies sin medidas como HttpOnly, Secure y SameSite, se vuelven vulnerables a ataques XSS.El redirect_url puede ser manipulado si no se implementan validaciones estrictas, exponiendo a los usuarios a páginas de phishing diseñadas para robar credenciales.

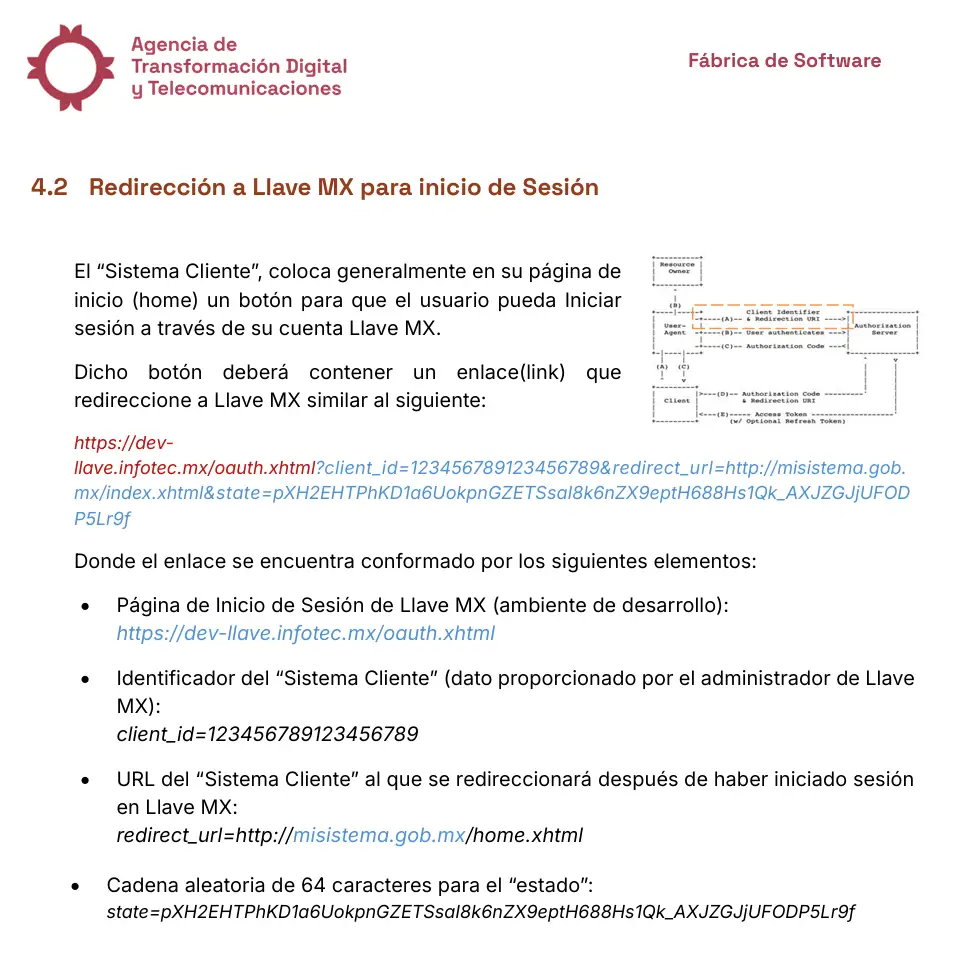

Gráfico 1: Redirección a Llave MX para inicio de Sesión

Gráfico 1: Redirección a Llave MX para inicio de Sesión

El sistema responde con mensajes de error detallados, como invalid_token, que pueden ser aprovechados por atacantes para identificar debilidades en el sistema.

Llave MX consolidará grandes cantidades de datos personales, lo que la convierte en un objetivo atractivo para los ciberdelincuentes. Aunque se menciona que habrá medidas de seguridad, no se especifica el uso de herramientas modernas como encriptación homomórfica o anonimización de datos.

Los lineamientos y el manual asumen que los equipos de desarrollo que integrarán Llave MX tienen pleno conocimiento de estándares de seguridad. Esto es un riesgo, ya que las implementaciones inseguras son uno de los mayores vectores de ataque en sistemas federados.

La Llave MX busca consolidarse como el mecanismo de autenticación digital único del gobierno, afectando millones de vidas. Si los problemas de seguridad no se corrigen, el daño no solo será técnico, sino también reputacional. En un contexto donde la confianza en las instituciones ya está en juego, no podemos permitirnos fallos en algo tan básico como la ciberseguridad.

Para garantizar que este sistema cumpla con su propósito sin poner en riesgo a los usuarios, propongo las siguientes medidas:

Adopción de PKCE y mejoras en OAuth 2.0 Implementar este estándar reduciría significativamente los riesgos asociados con la interceptación de códigos de autorización.

Validaciones estrictas del redirect_url

Solo deben permitirse URLs previamente registradas y verificadas por las plataformas integradoras.

Mejores prácticas en manejo de tokens

Auditorías de ciberseguridad Realizar pruebas de penetración regulares para identificar vulnerabilidades antes de que sean explotadas.

SDKs seguros Proveer herramientas para que los desarrolladores integren Llave MX de manera segura, minimizando errores humanos.

Educación y soporte Crear guías y talleres específicos para capacitar a los equipos que implementen el sistema.

La Llave MX tiene el potencial de transformar la relación entre los ciudadanos y el gobierno, pero la ciberseguridad no puede ser una ocurrencia tardía. Si queremos que este proyecto sea un éxito, debemos actuar ya. La tecnología es tan fuerte como su eslabón más débil, y en este caso, ese eslabón aún está en construcción.

Todos los campos son obligatorios *

invitado 29 ene 2025

Hola Actualmente estoy trabajando para entes del gobierno que están explorando integrar Llave MX en sus soluciones. El equipo a mi cargo ha revisado los manuales (Sí, en plural porque son varios) de implementación de Llave MX y no coincido con las observaciones que realizaron. Voy a ser breve enfocándome en sus recomendaciones: Recomendación 1 (Adopción PKCE). Llave MX sí lo incluye para aplicaciones que no pueden guardar un secreto tal como se menciona en el protocolo OAuth2. Para aplicaciones que pueden guardar un secreto el mismo protocolo no lo indica: https://datatracker.ietf.org/doc/html/rfc6749 Coincido que la falta de pericia de quien lea los documentos podría generar este tipo de confusiones solo que es diferente que la plataforma no lo contenga. Tal vez quien redactó este artículo solo vio el manual para aplicaciones web que sí pueden guardar un secreto y donde no es obligatorio PKCE. Recomendación 2 (Validación de url_redirect). Con el avance que tenemos de implementación se es muy fácil probar que Llave MX sí valida las URL, tanto las verificaciones básicas como que sean URL autorizadas por las aplicaciones cliente como que sean URL publicadas en el protocolo https. Tal vez el manual no sea claro en las validaciones que realiza, pero otra vez, es diferente a que la plataforma no lo contemple. Así bien encuentro sesgos en aseveraciones que se realizan en este artículo, como el primer punto donde indican que los parámetros client_id, url_redirect son parámetros sensibles y que se exponen, cuando el mismo protocolo de OAuth2 así especifica que se debe construir la redirección a la página de autorización. "...The authorization server MUST support the use of the HTTP "GET" method..." "... The client initiates the flow by directing the resource owner's user-agent to the authorization endpoint. The client includes its client identifier, requested scope, local state, and a redirection URI..." Otro ejemplo, aseveran que no es correcto enviar mensajes específicos como "invalid_token" cuando otra vez es parte del protocolo OAuth2 "... If you’re using a JSON-based API, then it will likely return a JSON error response with the invalid_token error ..." https://www.oauth.com/oauth2-servers/making-authenticated-requests/refreshing-an-access-token/ En general me parece un buen ejercicio el haber realizado un análisis, sobre todo ahora que muchos equipos de trabajo como el mío están en búsqueda de información, solo que este artículo me parece que fue mal abordado al no corroborar los puntos que mencionan.